Schlüssel sind täglich präsent in unserem Leben, jedoch kommen wir bei vielen Themen erst zum Nachdenken wenn wir kostbare Zeit in diese investieren müssen.

Die meisten Gründe hierfür sind das plötzliche Vermissen eines Schlüssels oder schlimmer noch: das Finden und die daraus resultierende Überlegung, für welche Funktion dieser Schlüssel dient und ob ich ihn noch benötige?

Resultat: Zeit kostet Geld, verursacht Ärger und Unwohlsein sowie Risiken für die Sicherheit des Unternehmens. Im schlechtesten Fall wird die nötige Zeit von anderen wichtigen Themen abgezogen und fehlt.

Die Grundsatzfrage stellt sich immer zu Beginn: Ist es ein IT-Problem? Nein, natürlich nicht!

Aber es bietet der IT die Chance, dem Unternehmen einen weiteren Mehrwert und eine daraus resultierende Arbeitserleichterung, also eine echte Optimierung ohne versteckte/jegliche Mehrkosten, zu bieten.

Ebenso reduziert es die Fehlerrate, erspart die Nacharbeit und auch die Gefahr für Schutzverletzungen wird auf ein Minimum reduziert. Auch die Ersparnis von Geld und Zeit für die Suche spielt eine Hauptrolle. Beispielsweise nach dem richtigen Kensington Hardwareschloss zum Schlüssel oder dem entsprechenden Rollcontainer in den Büros.

"Schlüssel"-Fragen aus der Praxis

Im Tagesgeschäft stellen sich im Bereich der Schlüsselverwaltung immer wieder die folgenden Fragen:

- Wird beim Offboarding zentral geprüft welche Schlüssel (Büro, Rollcontainer, Türen, Zeit- & Zutritt Transponder) der Mitarbeiter hat? Im schlechtesten Fall wird es erst nach dem Ausscheiden festgestellt.

- Wer sortiert in Ihrem Unternehmen die Schlüssel zurück, beziehungsweise wo werden diese angenommen und wie weitergeleitet?

- Haben alle Personen im Ablauf einen Zugriff auf das Schlüsselbuch oder die Excel-Liste? Wird es zentral oder dezentral verwaltet, wer informiert alle Abteilungen hierzu?

Oft findet in Unternehmen, unabhängig der Größe, die Schlüsselverwaltung noch in der klassischen Form eines Schlüsselbuches oder Exceltabelle statt. Oft begleitet von Aktenordnern mit Protokollen, die bei einer Personengruppe physisch hinterlegt sind.

Die daraus resultierenden Herausforderungen sind bereits bekannt und werden aufgrund der Schwächen von Excel nur sehr schwer oder unzureichend erfüllt:

- Schlechte Übersicht über den Bestand

- Erschwerte permanente Pflege

- Vermischung von verschiedenen Schlüsselarten und dezentrale Pflege in diversen Medien

- Protokollierung und Auswertungen auf Nachfrage

- Korrekte Historie

- Kennworthinterlegung bei Chipkarten

... und darüber hinaus stellen sich auch diese Punkte als schwierig heraus:

- Kategorisierung über Typ (General-, Haus-, Etagen-, Büroschlüssel)

- Die Frage des Backups? Beim Verlust oder Überschreiben heißt es oft zurück zum Start! Hier gibt es keine Revision oder Vorgängerversionen.

- Ablage der Protokolle und Verwaltung

Gelten denn Schlüssel im weitesten Sinn auch als Assets?

Alle Komponenten eines Unternehmens sind Assets!

Gesetztliche und interne Anforderungen

Hier kommen zudem noch weitere Aspekte für das Unternehmen & die Verantwortlichen zum Tragen:

- Versicherungsfälle in Verbindung mit gestohlenen oder verlorenen Schlüsseln

- Gesetzliche Vorgaben

- DSGVO: TOM - Technische und Organisatorische Maßnahmen

- BSI - IT-Grundschutz Kompendium: ORP.4 - Identitäts- und Berechtigungsmanagement (4.5)

- Kosten für den Tausch einer Schließanlage

- Ausfallzeiten und Betriebsunterbrechungen

- Audits wie ISO Zertifizierungen

- Datensicherheit der Daten durch regelmäßige Interne Backups

- Systeminterne Ablagen und Mailversand mit digitaler Signatur der Protokolle

- Generelle Sicherheit im Unternehmen

Zudem sollten Sie in der Lage sein, jederzeit eine aktuelle und vollständige Liste zum Stichtag vorlegen zu können oder nach freien Ressourcen suchen zu können - ohne Ordner und Schlüsselkästen zu durchsuchen zu müssen.

Fragen sie sich selbst: sind Ihnen diese Themen bei der Betrachtung eines Schlüssels bewusst gewesen?

Sicherlich bietet der Markt hier eine breite Vielfalt an verschiedenen Lösungen, aber warum den berühmten Medienbruch riskieren? Setzen sie einfach auf eine Lösung, welche sogar das Rechtesystem hierzu bereits in Ihrem Haus implementiert.

Hier gilt es generell die Grenzen neu zu definieren und sich einmal in anderen Bereichen wie der IT inspirieren zu lassen.

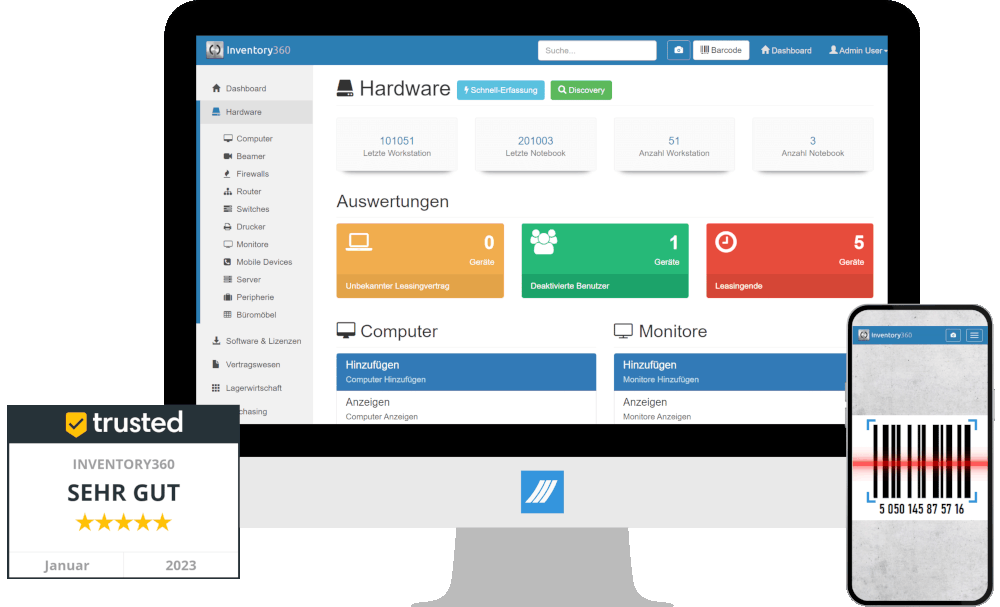

Eine sichere Schlüsselverwaltung lässt sich sicher und schnell über Standardlösungen der Inventarverwaltung implementieren. Hierbei entstehen keine kostenpflichtigen Anpassungen oder gar teures und aufwendiges Customizing.

💡 Inventarisierung leicht gemacht

Kombiniert Hardware, Lizenzen, Verträge, Bestellungen und vieles mehr in einem System.

Schlüsselverwaltung mit Inventory360

Über Feature Request haben wir gemeinsam mit Kunden diese praxisorientierte Lösung durch systemeigene Anpassungsmöglichkeiten erarbeitet. Inventory360 lässt sich problemlos gemäß der gesetzlichen Vorgaben um eine integrierte Schlüsselverwaltung erweitern.

Grundkonfiguration

Hierzu erstellen wir zunächst im Adminbereich eine neue Hardware-Kategorie:

Im Anschluss empfiehlt sich eine kurze Prüfung des neu angelegten Nummernkreises, sodass auch genügend Schlüssel im System erfasst werden können.

Im nächsten Schritt legen wir die benötigten Attribute und Auswahlfelder im Bereich Customizing an.

An dieser Stelle nutzen wir zwei zuvor definierte Auswahltabellen (Medium, Objekt) um Falscheingaben zu vermeiden. Und auch für weitere Funktionen wie Zeiterfassung oder Generalschlüssel, sind einfach Checkboxen zu erstellen:

Schlüssel anlegen & zuweisen

Die Übersicht aller Schlüssel bzw. Zugangskarten wird sich dann über die Zeit immer weiter füllen. Über die selbst angelegten Attribute kann jederzeit eine vollständige Übersicht erlangt werden.

Digitale Unterschriftsprozesse

Durch einen digitalen Unterzeichnungsprozess - z.B. bei der Schlüsselausgabe - können zudem altmodische Papier-gestützte Vorgehensweisen abgelöst werden.

Der Nachweis wird dann im System abgelegt und somit dokumentiert.

Für zukünftige Mitarbeiter nutzen sie einfach unsere Onboardingfunktion im Personalbereich des Systems. Die Benutzeransicht kann zeitgleich optimal für die Erstellung von Rückgabeprotokollen im Offboarding Prozess verwendet werden.

Fazit

Die Schlüsselverwaltung im Unternehmen kann sehr einfach sein. Wer hier einen vernünftigen und einfach zu bedienenden Prozess möchte, sollte allerdings der Versuchung von Excel Listen widerstehen.

Es bietet sich daher an, sämtliche Themen zur Schlüsselverwaltung in einem zentralen System zur Inventarverwaltung zu erfassen. Nur so kann beispielsweise beim Ausscheiden eines Mitarbeiters neben der Liste der zurückzugebenden Büro- und IT-Gegenstände auch die Rückgabe der Schlüssel und Zugangskarten sichergestellt werden.