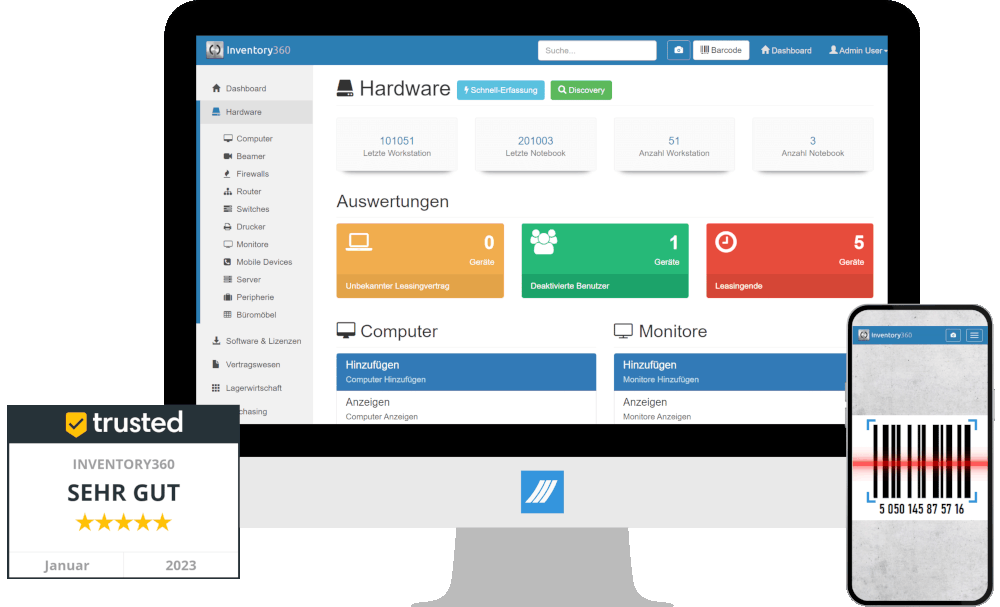

IT-Asset-Management (ITAM) verschafft es Unternehmen zu wissen, welche Ressourcen sie haben und wo sie sich befinden. Eine verbesserte Kontrolle und erhöhte Datenqualität bezüglich Ressourcen (z. B. Serveranzahl, Servername, eingesetzte Software und deren Versionen etc.) sind weitere Effekte aus einem lebenden ITAM-Prozess von der Beschaffung bis zur Entsorgung.

Was ist Datensicherheit?

Der Begriff „Datensicherheit“ umfasst nicht nur den umfassenden Schutz der Daten vor Verlust, sondern auch Maßnahmen, die einer Verfälschung und Löschung vorbeugen sollen.

Da Daten auf verschiedene Weise, zum Beispiel manuell und über Software gefährdet sein können, ist es wichtig, dass auch die Datensicherheit eines Unternehmens auf unterschiedlichen Ebenen agiert. Unter anderem können mit den entsprechenden Maßnahmen auch Aktivitäten aus dem Bereich der Cyberkriminalität vorgebeugt werden.

Durch stetige Weiterentwicklung von Angreifern, müssen die Abwehrsysteme und die eigenen Strategien immer wieder aktualisiert werden. Durch die immense Bedeutung der Daten für jedes Unternehmen und deren Wertschöpfung muss aus unterschiedlichen Gesichtspunkten immer mehr Wert auf Datensicherheit gelegt werden.

Im Jahr 2020 waren z. B. über 155,8 Millionen Personen von Datenexponierungen betroffen – d. h. einer versehentlichen Offenlegung sensibler Informationen aufgrund unzureichender Informationssicherheit.“ Somit kann davon ausgegangen werden, dass die Angriffe immer mehr die Daten im Fokus haben werden, um den größten Hebel für Lösegeldforderungen oder digitalen Vandalismus zu haben.

Welche Rolle spielt das IT-Asset Management in der Datensicherheit?

Durch die Prozesse rund um und mit IT-Asset Management können die Grundvoraussetzungen für Datensicherheit geschaffen werden, denn es ist ein kontinuierlicher Prozess, der potenzielle Risiken ständig identifiziert und dem IT-Administrator aufzeigen kann.

Der Autodiscovery-Prozess identifiziert IT-Assets des eigenen Unternehmens. Zudem können durch die gewonnenen Informationen (z. B. BIOS Version, eingesetzt Software und deren Version etc.) mögliche Sicherheitsbedrohungen oder -lücken aufzeigt werden.

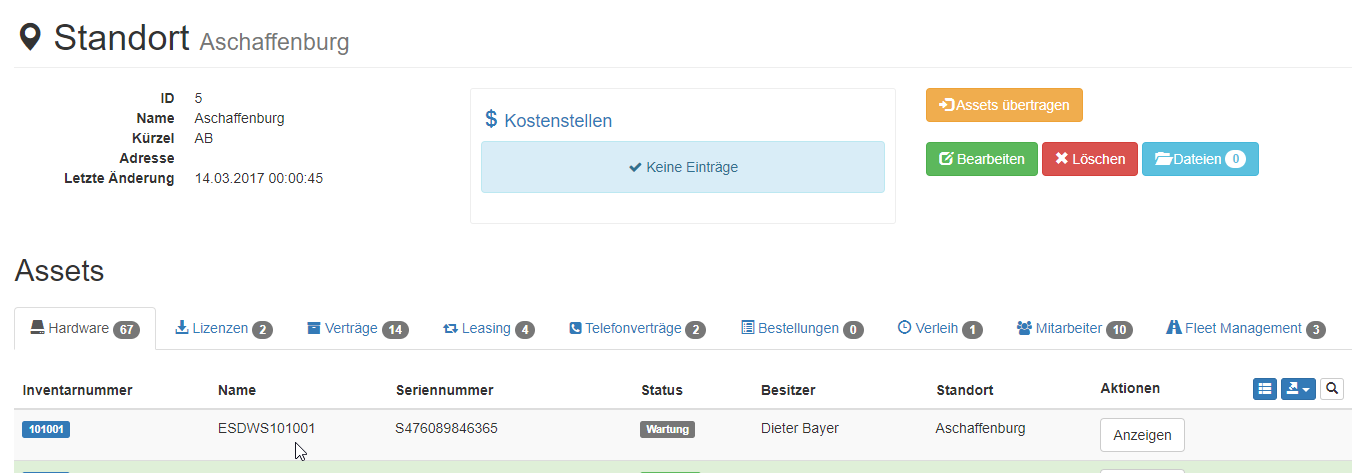

Eine Einschätzung des Sicherheitsrisikos auf Vermögensebene wird immer wichtiger, falls der Abschluss einer Cyberversicherung bevorsteht. Hier müssen Sie meist die möglichen IT-Assets je Standort, Niederlassung oder Land mit den Anschaffungspreisen kennen.

Durch diese gesammelten Vermögenswerte können Sie dann eine aussagekräftige Aussage an die Versicherung geben und den passenden vertraglichen Versicherungsschutz in Auftrag geben.

Ein zentraler Aspekt ist auch die Durchsetzung der Sicherheit, wobei Ihnen auch ITAM helfen kann.

Falls es im Unternehmen eine Policy gibt, dass sich bestimmte Geräte nicht im hauseigenen WLAN befinden dürfen und Sie dies nicht ohne Weiteres einschränken können, wäre es durch ITAM und z. B. dem Autodiscovery Feature mögliche solche Geräte immer zu sehen und in gewissen Fällen auch dem passenden Benutzer zu zuordnen.

Somit gewinnen Sie durch zeitnahe Informationen einen Überblick und können schnell gegen Verstöße vorgehen oder als Beispiel mit den betroffenen Benutzern sprechen, um die Sensibilität des Themas klar machen zu können.

💡 Inventarisierung leicht gemacht

Kombiniert Hardware, Lizenzen, Verträge, Bestellungen und vieles mehr in einem System.

Sicherheitsfunktionen der IT-Asset-Management-Software

Ein schlechtes Asset-Management erhöht das Risiko von Datendiebstahl und Störungen des Geschäftsbetriebs dramatisch. Hacker schauen sich beispielsweise die Schwachstellen des Unternehmens an:

- Systeme mit schwachen Passwörtern

- Systeme ohne Virenschutz

- Ungepatchte Systeme

- Nicht geschulte Mitarbeiter, die für Social Engineering Angriffe stark empfänglich sind

Folgende Features unterstützen die Sicherheit:

- SaaS als Schlüssel zur Sicherheit

Inventory360 kann entweder als SaaS oder OnPremise Version von uns bezogen werden. In der SaaS Variante wird immer die neueste Version unserer Software angeboten, in der alle Sicherheits-Updates eingespielt, passende Skalierung für Ihre Unternehmensgröße und gesamtheitliches Monitoring vorhanden sind.

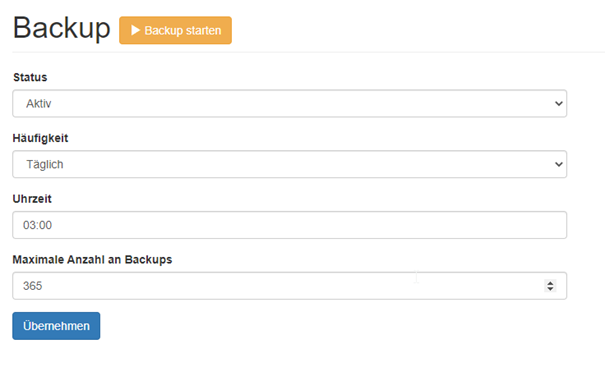

- Backup

Durch Datensicherungen soll die Wiederherstellung eines Systems auf einen alten Stand ermöglicht werden. Besonders in Disaster-Recovery-Plänen ist das Backup-Thema grundlegend und elementar. Inventory360 kann individuell gesichert werden, wodurch die Kundenwünsche und das Backup sinnvoll zusammenfinden können:

- Echzeit-Informationen

Aktuelle Informationen über ein Asset sind überlebenswichtig und sorgen gleichzeitig für Transparenz innerhalb der gesamten Mitarbeiterkette, wodurch Sicherheit, Prozesse und Produktivität verbessert werden.

- Warnungen und Benachrichtigungen

Egal ob „Wann laufen die Lizenzen aus?“ oder „Wie lange kann ich den Vertrag noch mit dem Sicherheitsdienst nutzen?“ oder „Habe ich genügend Geräte auf Lager?“ kann Inventoy360 die passenden Hinweise an die richtigen Benutzergruppen oder separaten Mail-Adressen schicken. Hierdurch gehen keine Informationen verloren, die kritischen Themen können zeitnah beachtet werden und die IT-Administratoren werden entlastet und durch das IT-Asset Management System unterstützt.

- Autodiscovery

Automatische Erfassung von Assets an beliebig vielen Standorten, in unterschiedlichsten Netzen, unterschiedliche Hardware-Typen und eine passende Erkennung ohne Falsch-Informationen bringen Übersicht und unterstützten die Daten für gesamte Organisation (IT, HR oder Buchhaltung).

Dies bringt weitere verbesserte Daten und somit optimierte Prozesse und erhöhte Sicherheit.

- Mobile Version des ITAM-Systems

Mit Inventory360 kann man egal wo und mit welchem Endgerät die Informationen einsehen, erfassen, Änderungen durchführen und alle sonstigen Features nutzen. Dies bringt Schnelligkeit, einen verringerten Medienbruch und erhöht die Produktivität für Ihr gesamtes IT-Team, aber auch für HR und die Buchhaltung.

- Konnektivität

Moderne Systeme müssen mit anderen Anwendungen sprechen können. Inventory360 bietet integriert eine Schnittstelle an, die Sie in anderen Systemen ohne Mehraufwand direkt nutzen können.

- Self-Service-Portal

Inventory360 bietet ein Self-Service-Portal, durch das die Benutzer Ihre Assets selbst einsehen, Unterschriften bei verschiedenen Prozessen abgeben können. Dies hilft Fehler (z. B. Benutzer besitzt gar nicht das Asset oder hat den Verleih schon zurückgegeben) zu verringern, Sicherheit zu erhöhen und falsche Daten zu vermeiden und dadurch die Datenqualität für das gesamte Unternehmen zu erhöhen.

Fazit

Der Einfluss von ITAM für die Datensicherheit des eigenen Unternehmens ist sehr wichtig. Durch Einführung von automatischen Prozessen, die Befähigung der Mitarbeiter und die Nutzung von ITAM-Features kann direkt Einfluss auf diese Sicherheit genommen werden.

Das ITAM-System muss "out-of-the-box" Features anbieten, um einen sofortigen Effekt für IT-Administratoren zu generieren und einen Gewinn an Sicherheit in der IT-Abteilung nachhaltig zu implementieren.